- Accounting for Advantage

- Glossarzusammenstellungen

- Datensicherheit Glossar (940)

Datensicherheit Glossar (940)

- Authentifizierung

- Authentizität

- BSI

- CERT

- Cyber

- Daten-Souveränität

- Daten-Verarbeitung

- Digitale_Kompetenz

- Digitale_Souveränität

- eeSignatur

- Elektronische_Form

- Elektronische_Identifizierung

- ENISA

- eSignatur

- EU_RL

- EU_VO

- feSignatur

- Hinweisgeber-Stellen

- IDSA

- Information

- Informations-Grund-Werte

- Informations-Sicherheit

- Integrität_von_Daten

- ISACA

- IT

- IT_Grundschutz

- IT_Infrastruktur

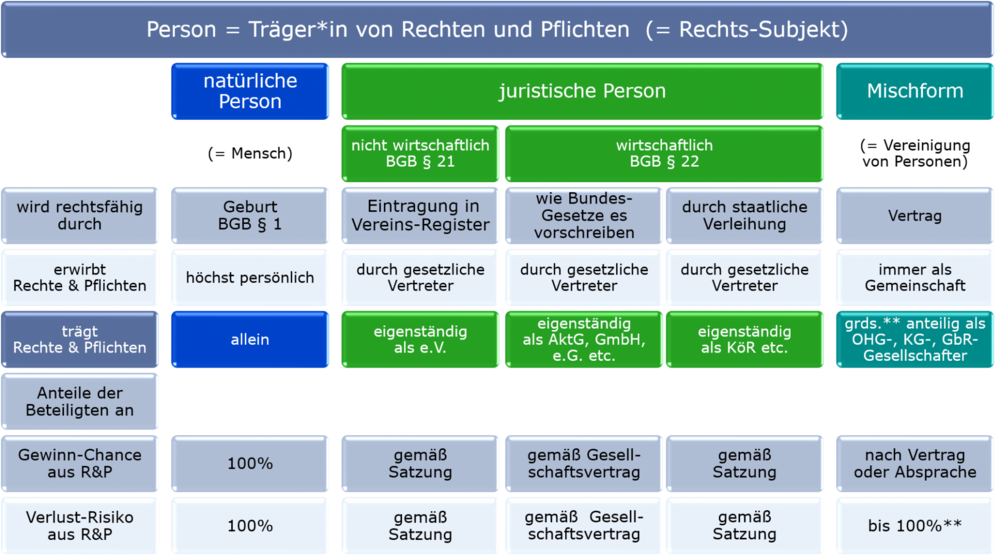

- juristische_Person

- natürliche_Person

- Person

- qeSignatur

- Quishing

- Smishing

- Unterzeichner*in_im_Sinn_der_eIDAS_VO

- Verbindlichkeit_von_Daten

- Verfügbarkeit_von_Daten

- Vertraulichkeit_von_Daten

- Vishing

- Whistleblower

- Zebra

Authentifizierung

ist ein elektronischer Prozess zur Daten-Sicherheit**, um Identität einer Person*** und/oder den Ursprung und die Unversehrtheit von anderen Daten zu bestätigen

**Daten-Sicherheit + Daten-Schutz = Komponenten der Informations-Sicherheit

***Person = →natürliche Person oder →juristische Person

Quelle: →eIDAS_VO Art. 3.5

Authentizität

meint die Identität von Personen**1 und der ursprünglichen Umstände, die in einem Dokument bezeichnet sind

In einem elektronischen Dokument wird der Beweis der Identität einer Person**1 nur durch qualifizierte elektronische Signatur (qeSignatur) hergestellt.**2

Der Beweis der Identität (Authentizität i.e.S.**3) der ursprünglichen Umstände, die in einem Dokument bezeichnet sind, kann auch durch fortgeschrittene Signatur (feSignatur) geführt werden, allerdings nur durch den*die Absenderin selbst.***

**1 Person = →natürliche Person oder →juristische Person

**2 Quelle: WPK Praxishinweis: Elektronische Prüfungsvermerke und -berichte, Stand: 14. Mai 2020

**3 Authentizität im engeren Sinn meint hier: die Authentizität der Daten über die Umstände

die Authentizität i.e.S. + die Identität mit der Person = die →Authentizität (im weitesten Sinn der eIDAS_VO)

Vgl. bitte

→eIDAS_VO Art. 3.5

→drei Arten der elektronischen Signatur (eSignatur)

→Wie Sie meine qualifizierte elektronische Signatur verifizieren

→Datensicherheit Glossar

→Authentizität (von Personen und ursprünglichen Umständen)

→Integrität_von_Daten

BSI

Abk.f. Bundesamt für Sicherheit in der Informationstechnik

→https://www.bsi.bund.de/DE/Home/home_node.html

Aufgaben siehe BSI-Gesetz § 3

Vgl. →IT, →BSI, →CERT, →Hinweisgeber-Stellen, →Datensicherheit Glossar (940), →KRITIS

CERT

Abk.f. Computer Emergency Response Team, bezeichnet einen Verbund Organisationen (öffentlich + privat; national + international) zum Schutz der IT-Netze und für gemeinsamen Reaktion bei Sicherheits-Vorkommnissen

Tipps:

![]() Für Verbraucher*innen/ Bürger*innen (und Mitarbeitende): Abonniere den Verbraucherschutz-Newsletter "Sicher Informiert" (alle 14 Tage, in verständlicher Sprache), um über Sicherheit deines Computers und im Internet auf dem Laufenden zu sein →https://www.bsi.bund.de/DE/Service-Navi/Abonnements/Newsletter/Buerger-CERT-Abos/Newsletter-Sicher-informiert/newsletter-sicher-informiert_node.html

Für Verbraucher*innen/ Bürger*innen (und Mitarbeitende): Abonniere den Verbraucherschutz-Newsletter "Sicher Informiert" (alle 14 Tage, in verständlicher Sprache), um über Sicherheit deines Computers und im Internet auf dem Laufenden zu sein →https://www.bsi.bund.de/DE/Service-Navi/Abonnements/Newsletter/Buerger-CERT-Abos/Newsletter-Sicher-informiert/newsletter-sicher-informiert_node.html

![]() Für Unternehmer*innen und IT-Fachleute: Der Warn- und Informations-Dienst →https://www.bsi.bund.de/DE/Themen/Unternehmen-und-Organisationen/Cyber-Sicherheitslage/Technische-Sicherheitshinweise-und-Warnungen/Technische-Sicherheitshinweise/technische-sicherheitshinweise_node.html

Für Unternehmer*innen und IT-Fachleute: Der Warn- und Informations-Dienst →https://www.bsi.bund.de/DE/Themen/Unternehmen-und-Organisationen/Cyber-Sicherheitslage/Technische-Sicherheitshinweise-und-Warnungen/Technische-Sicherheitshinweise/technische-sicherheitshinweise_node.html

Quellen: →https://www.cert-verbund.de/, →https://www.bsi.bund.de/DE/Themen/Unternehmen-und-Organisationen/Cyber-Sicherheitslage/Reaktion/CERT-Bund/Nationale-und-internationale-Zusammenarbeit/nationale-und-internationale-zusammenarbeit_node.html

Vgl. →IT, →BSI, →CERT, →Hinweisgeber-Stellen, →Datensicherheit Glossar (940)

Cyber

ist das Bestimmungswort, das die Bedeutung des Grundwortes in der, durch Computer (IT) erzeugten, virtuellen Schein-Welt bestimmt, Beispiel: Cyber-Raum ist der virtuelle weltweite Raum aller, über das Internet vernetzten oder vernetzbaren IT-Systeme

Quellen: →Duden_HW zur Wort-Bedeutung, →Glossar BSI zur Cyber-Sicherheit

vgl. →IT, →Cyber, →Cybercrime, →Glossare

Daten-Souveränität

bezeichnet das Ausüben und Behalten der Hoheit über Daten und Informationen einer Person in seiner jeweiligen gesellschaftlichen Rolle, und ist eine Facette der Digitalen Souveränität

Quelle: https://www.oeffentliche-it.de/documents/10181/14412/Digitale+Souver%C3%A4nit%C3%A4t November 2017

Vgl. →Daten-Souveränität, →digitale_Souveränität, →Person

Daten-Verarbeitung

ist im Sinn der DSGVO jeder Umgang mit Daten, das heißt:

- Jeder Vorgang (oder Vorgangs-Reihe/ mit oder ohne automatisierten Verfahren)

- im Zusammenhang mit →Personen-bezogenen Daten

wie [zur]

- [Eingabe]

- Erheben und Erfassen

- [Verarbeitung]

- die Organisation und das Ordnen

- die Speicherung, Anpassung oder Veränderung

- Abgleich oder Verknüpfung

- die Verwendung (Nutzung, das Benutzen)

- Einschränkung, Löschen oder Vernichtung

- [Ausgabe]

- Auslesen und Abfragen (Ausgabe)

- die Offenlegung durch Übermittlung, Verbreitung oder eine andere Form der Bereitstellung

Quelle: DSGVO Art. 4 Nr. 1. Vgl. →IT, →Daten-Verarbeitung, →EVA_Prinzip

Vgl. →Glossare, →Datenschutz Glossar (502), →Daten-Verarbeitung#, →Personen_bezogene_Daten#, →Daten-Schutz#

# zu der Gewähr (Garantie) des Grundrechts, dass jede*r über die Preisgabe und Verwendung (Verarbeitung**4) seiner*ihrer persönlichen Daten selbst bestimmt, siehe →Daten-Schutz

Digitale_Kompetenz

bezeichnet die Kenntnis, Fertigkeit und Fähigkeit, mit Software (Applikationen, Apps) im Internet so mit Verantwortung umzugehen, dass Daten und Persönlichkeit von anderen so sicher /geschützt sind wie die eigenen

Quelle: angelehnt an BSI** →https://www.cyberfibel.de/digitale-kompetenzen/

**Urheber vgl. →https://www.cyberfibel.de/impressum/

für den Indikator 4.4.1 zu SDG04 (Qualifikation) wird der Grad der Digitalen_Kompetenz (Kompetenzen in Informations- und Kommunikations-Technologie, IKT) gemessen am

-

- Nutzung von erweiterten Tabellen-Funktionen zur Organisation und Analyse von Daten, wie beispielsweise: Sortieren, Filtern, Formeln und Grafiken

- Installation von Software oder Anwendungen (Apps)

- Übertragung von Dateien zwischen Computern und anderen Geräten

- Schreiben eines Programmes in einer Programmiersprache

Vgl. →Glossare, →Digitale_Kompetenz, →Kompetenz, →Informations-Grund-Werte, →Informations-Sicherheit, →Digitale_Souveränität, →Datensicherheit Glossar (940), →Datenschutz Glossar (502)

Digitale_Souveränität

bezeichnet die Kompetenz zum Umgang mit IT, um die Hoheit über Daten und Informationen in seiner jeweiligen gesellschaftlichen Rolle auszuüben und zu behalten

Für die gesellschaftliche Rolle wird unterschieden zwischen

-

- dem einzelnen Menschen (als Privatperson, Bürger*in, Arbeitnehmer*in)

- Unternehmen, Verwaltung und Regierung, wenn sie Nutzer von IT sind

- IT-Produzent*innen und IT-Dienstleistende

- das Gemeinwesen als Ganzes (zum Beispiel: Staat, Kommune, Vereinigung)

Quelle: abgeleitet aus https://www.oeffentliche-it.de/documents/10181/14412/Digitale+Souver%C3%A4nit%C3%A4t November 2017

Hinweis: „Offizielle Definition von Datensouveränität fehlt“ [Q.: https://www.bundestag.de/dokumente/textarchiv/2020/kw44-pa-digitale-agenda-792802 Stand 07.09.2021]

Vgl. →Daten-Souveränität, →digitale_Souveränität, →Person, →Kompetenz, →Digitale_Kompetenz, →IT, →Stakeholder

eeSignatur

Abk.f. einfache elektronische Signatur (Beispiel: Bild-Datei der Unterschrift), das ist eine eSignatur, die keine fortgeschrittene eSignatur und keine qualifizierte eSignatur ist

Hinweis: von der juristischen Definition hier ist eeSignatur = der eSignatur im Sinn von eIDAS_VO Art. 3.10. Der Begriff "einfache" eSignatur ist oft in der Literatur zu finden und wird hier auch in diesem Sinn verwendet.

Vgl. bitte →drei Arten der elektronischen Signatur (eSignatur), →eeSignatur ( mit Bilddatei der Unterschrift, **x⇔Text-Form), →feSignatur (zusätzlich mit User- und Kennwort-Kennung, **x), →qeSignatur (qualifiziert mit Signatur-Karte, ⇔Schrift-Form)

Elektronische_Form

ist im BGB für die Gültigkeit einer Willens-Erklärung in einem Dokument definiert für den Fall, dass Schriftform ersetzt werden soll, oder dass diese Form der Willens-Erklärung gesetzlich vorgeschrieben ist (vgl. BGB § 125).

Zu unterscheiden sind die Begriffe:

- Schrift-Form (auf Papier, mit eigenhändiger Namens-Unterschrift**1, BGB § 126)

- Elektronische_Form**2 (auf digitalen Dokumenten, BGB § 126a**3)

- Text-Form (z.B. in einer elektronischen Nachricht, BGB § 126b)

- Notarielle_Form (Beurkundung, BGB § 128, BeurkG)

**1 oder mittels notariell beglaubigten Handzeichens

**2 Ein Dokument erfüllt die Elektronische Form, wenn - anstelle der eigenhändigen Unterschrift**3 -

-

- der Aussteller der Erklärung seinen Namen hinzugefügt UND

- das elektronische Dokument mit einer qualifizierten elektronischen Signatur (qeSignatur) versehen hat.

Vgl. bitte

→drei Arten der elektronischen Signatur (eSignatur)

→Wie Sie meine qualifizierte elektronische Signatur verifizieren

→Datensicherheit Glossar

→Authentizität (von Personen und ursprünglichen Umständen)

→Integrität_von_Daten

**3 Mit anderen Worten:

In der elektronischen (digitalen) Welt ist nur die qeSignatur (BGB § 126a) der Schriftform (BGB § 126, mit Unterschrift) in der physischen Welt gleich gestellt. Oder:

Nur die qeSignatur gewährleistet die gleiche Verbindlichkeit**4 wie die Schriftform.

**4 Vgl. →Verbindlichkeit_von_Daten als eine der →Informations-Grund-Werte

Elektronische_Identifizierung

ist zur Daten-Sicherheit** ein Prozess, Personen-Identifizierung-Daten in elektronischer Form zu verwenden, um eine, in einem elektronischen Dokument bezeichnete Person*** eindeutig zu identifizieren

**Daten-Sicherheit + Daten-Schutz = Komponenten der Informations-Sicherheit

***elektronische Personen-Identifizierung-Daten können sich beziehen auf

- natürliche Person

- juristische Person oder

- natürliche Person oder juristische Person, die eine juristische Person vertritt (Hinweis auf BGB § 164)

vgl. →eIDAS_VO Art.3.1

ENISA

Abk.f. the European Union Agency for Cybersecurity, heißt: Agentur der Europäischen Union für Cybersicherheit

→https://www.enisa.europa.eu/media/enisa-auf-deutsch/

siehe auch: VERORDNUNG (EU) 2019/881 DES EUROPÄISCHEN PARLAMENTS UND DES RATES vom 17. April 2019 über die ENISA (Agentur der Europäischen Union für Cybersicherheit) und über die Zertifizierung der Cybersicherheit von Informations- und Kommunikationstechnik und zur Aufhebung der Verordnung (EU) Nr. 526/2013 (Rechtsakt zur Cybersicherheit)

→https://eur-lex.europa.eu/legal-content/DE-EN/TXT/?from=DE&uri=CELEX%3A32019R0881&qid=1606506846123

eSignatur

Abk.f. elektronische Signatur im Sinn von eIDAS_VO Art. 3.10 (= {eeSignatur, feSignatur, qeSignatur}), das sind eDaten, die

- anderen eDaten beigefügt, oder logisch mit ihnen verbunden werden/sind, UND

- der*die Unterzeichner*in zum Unterzeichnen verwendet

Vgl. bitte

→Elektronische_Form im Sinn des BGB

→Wie Sie meine qualifizierte elektronische Signatur verifizieren

→Datensicherheit Glossar

Im Allgemeinen werden drei Arten der elektronischen Signatur unterschieden:

- einfache - eeSignatur →eIDAS_VO Art. 3.10

- fortgeschrittene - feSignatur - Art. 3.11

- qualifizierte - qeSignatur - Art. 3.12

Von diesen darf in der EU**1 (nur) der qeSignatur die Rechtswirkung, und die Zulässigkeit als Beweismittel in Gerichtsverfahren NICHT abgesprochen**2 werden [eIDAS VO Art. 25.(1)].

**1 die eIDAS_VO ist direkt auf jede*n Bürger und jedes Staats-Organ in den Mitgliedstaaten anwendbar, siehe →EU_VO

**2 das heißt: NUR wenn die qeSignatur

-

-

- die Anforderungen an eine →feSignatur erfüllt,

- von einer qualifizierten elektronischen Signatur-Erstellungs-Einheit**3 erstellt worden ist

UND - auf einem qualifizierten Zertifikat für eSignaturen**4 beruht.

-

**3 Art. 3.22:. „Elektronische Signaturerstellungseinheit“ ist eine konfigurierte Software oder Hardware, die zum Erstellen einer elektronischen Signatur verwendet wird.

Art. 3.23: „Qualifizierte elektronische Signaturerstellungseinheit“ ist eine Elektronische Signaturerstellungseinheit, die die Anforderungen des Anhangs II [der eIDAS VO] erfüllt.

**4 Art. 15. | „Qualifiziertes Zertifikat für elektronische Signaturen“ ist ein, von einem qualifizierten Vertrauensdiensteanbieter ausgestelltes Zertifikat für elektronische Signaturen, das die Anforderungen des Anhangs I erfüllt.

EU_RL

Abk.f. Richtlinie der Europäischen Union, die in den Mitglied-Staaten nicht unmittelbar gilt, sondern als Ziel-Vereinbarung mit einer Frist, die in durch die nationalen Gesetzgebungs-Organe umgesetzt werden müssen.

Eine EU_RL kann sein: ein Erlass als RICHTLINIE (EU) <Jahr/Nr.> oder als RICHTLINIE <Jahr/Nr./EG>

- DES RATES

- DES EUROPÄISCHEN PARLAMENTS UND DES RATES oder

- DER KOMMISSION (auf untergeordneter Ebene)

Quellen:

→https://eur-lex.europa.eu/collection/eu-law/legislation/recent.html, mit Such-Maske für: Rechtsakte durchsuchen

→https://europa.eu/european-union/law/legal-acts_de

für den Text oben: Die Rechtsordnung der EU, Model/ Creifelds: Staatsbürger-Taschenbuch, C.H. Beck Verlag 33. Auflage 2012, Abschnitt 35

Vgl. →EU, →EUV, →AEUV (→EGV), →EU_Rechtsakt, →EU_VO (engl. Regulation), →EU_RL (engl. Directive), →CELEX, →ELI

EU_VO

Abk.f. Verordnung der Europäischen Union, die direkt (unmittelbar) auf jede*n Bürger*in der EU und jedes Staats-Organ in den Mitglied-Staaten anwendbar ist, und zwar: ohne Mitwirkung der nationalen Gesetzgebungs-Organe

Eine EU_VO kann sein: ein Erlass sein als VERORDNUNG (EU)

- <Nr.> DES EUROPÄISCHEN PARLAMENTS UND DES RATES oder

- <Jahr/Nr.> DER KOMMISSION (auf untergeordneter Ebene)

Quellen:

→https://eur-lex.europa.eu/collection/eu-law/legislation/recent.html, mit Such-Maske für: Rechtsakte durchsuchen

→https://europa.eu/european-union/law/legal-acts_de

für den Text oben: Die Rechtsordnung der EU, Model/ Creifelds: Staatsbürger-Taschenbuch, C.H. Beck Verlag, 33. Auflage 2012, Abschnitt 35

Vgl. →EU, →EUV, →AEUV (→EGV), →EU_Rechtsakt, →EU_VO (engl. Regulation), →EU_RL (engl. Directive), →CELEX, →ELI

feSignatur

Abk.f. fortgeschrittene Elektronische Signatur (Beispiel: User- und Kennwort-Kennung), das ist eine

- eeSignatur, die zusätzlich

- die Anforderungen des Art. 26 erfüllt; das ist der Fall, wenn die eeSignatur

- dem*der Unterzeichner*in eindeutig zugeordnet ist

-

- zum Beispiel: weil diese*r das Kennwort und/oder die Bild-Datei mit der Unterschrift den anderen eDaten beigefügt hat

- zum Beispiel: weil diese*r das Kennwort und/oder die Bild-Datei mit der Unterschrift den anderen eDaten beigefügt hat

-

- die Identifizierung des*der Unterzeichner*in ermöglicht

-

- zum Beispiel: weil auf dem Bild sein*ihr Name und Vorname lesbar ist

- zum Beispiel: weil auf dem Bild sein*ihr Name und Vorname lesbar ist

-

- für sie „Elektronische Signaturerstellungsdaten"**1 verwendet worden sind, die der*die Unterzeichner*in

- mit einem hohen Maß an Vertrauen und...

- 1234 ist zum Beispiel KEIN sicheres Passwort

- Empfehlungen für Bürger*innen vom Bundesamt für Sicherheit in der Informationstechnik (BSI) siehe https://www.bsi-fuer-buerger.de/BSIFB/DE/Empfehlungen/Passwoerter/passwoerter_node.html

- ...unter seiner alleinigen Kontrolle verwenden kann

- mit einem hohen Maß an Vertrauen und...

- mit den - auf diese Weise unterzeichneten - Daten so verbunden ist, dass eine nachträgliche Veränderung der Daten erkannt werden kann

-

- das wäre zum Beispiel unter a. der Fall, weil das Speichern mit einem neuen Kennwort ein neues Speicher-Datum erzeugen würde

-

- dem*der Unterzeichner*in eindeutig zugeordnet ist

**1 „Elektronische Signaturerstellungsdaten" sind eindeutige Daten, die von dem*der Unterzeichner*in zum Erstellen einer eSignatur verwendet werden. (eIDAS VO Art. 3.14)

→eIDAS_VO Art. 3.11 in Verbindung mit Art. 3.26

Hinweis zu den Beispielen:

in der Literatur ist strittig, ob Verschlüsselung/ Schutz mit Kennwort (und Benutzer-Name des*der Unterzeichner*in für den Zugriff auf die, von ihm gespeicherte Original-Datei) für eine feSignatur ausreichend sein würden.

Es gibt andere Auffassungen, die sagen, dass - obwohl die Rechts-Definition der feSignatur mit Bilck auf die Technologie neutral formuliert ist - sei es allgemein anerkannt, dass die „Elektronische Signaturerstellungsdaten" auf einer Kryptographie mit öffentlichen Schlüsseln hergestellt sein müssten.

Wie auch immer, darf in der EU darf (nur) der qeSignatur die Rechtswirkung, und die Zulässigkeit als Beweismittel in Gerichtsverfahren NICHT abgesprochen werden, siehe ebenda.

Vgl. bitte →drei Arten der elektronischen Signatur (eSignatur), →eeSignatur ( mit Bilddatei der Unterschrift, **x⇔Text-Form), →feSignatur (zusätzlich mit User- und Kennwort-Kennung, **x), →qeSignatur (qualifiziert mit Signatur-Karte, ⇔Schrift-Form)

Hinweisgeber-Stellen

sind Stellen, die von Behörden oder privaten Organisationen bestimmt sind, um anonym Information über Gesetz-Verstöße aufzunehmen und vor Illegalität zu schützen

Öffentliche Stellen für jede*n, zum Beispiel in einem Fall von

-

- Einem IT-Sicherheitsvorfall (Cyber-Crime) zu melden:

- Unlauteren Wettbewerb (zum Beispiel durch: →Irreführende geschäftliche Handlungen, →Aggressive geschäftliche Handlungen, →Mitbewerber*innen zu herab zu setzen oder zu verunglimpfen):

- Allgemein: https://www.wettbewerbszentrale.de/de/beschwerdestelle/hinweise/

- Speziell bei Ärger mit Rufnummern (auch auf Rechnungen) oder/und Anrufen: https://www.bundesnetzagentur.de/DE/Vportal/AnfragenBeschwerden/Beschwerde_Aerger/start.html

- Risiken für Umwelt und Mensch, Schlechte Arbeitsbedingungen, Tierwohl, Niedrige Qualitätsstandards (zum Beispiel bei Produkten oder Dienstleistungen) oder Geldwäsche zu melden:

- Für Mitarbeitende in Organisationen, die sich an diesem Portal beteiligen:

- https://www.hinweisgeberportal.de/ ; beachte: https://www.hinweisgeberportal.de/impressum;

- Vergleiche →Bundesanzeiger)

- Potenzielle Hass-Kommentare im Internet, Vorfälle der Menschen-Verachtung und Hass (persönliche Äußerung, politische Strategie), Hassrede (unter anderem im Zusammenhang mit der Einhaltung von Werberegeln und den Bestimmungen zum Jugendschutz), Hass und Hetze im Netz

- Zu erlebter Gewalt

- zu häuslicher Gewalt aufklären und unterstützen: https://gewaltfrei-in-die-zukunft.de/

- Kontakt für elebte Gewallt allgemein: https://www.hilfe-info.de/Webs/hilfeinfo/DE/Home/home_node.html

- Hinweis auf Impresum ebenda: "Bundesministerium der Justiz (BMJ)"

- Hinweis auf Impresum ebenda: "Bundesministerium der Justiz (BMJ)"

- Für Mitarbeitende in Organisationen, die sich an diesem Portal beteiligen:

- Für Wissenschaftler*innen und Wissenschaftskommunikator*innen bei Angriffen und unsachlichen Konflikten in der Wissenschaft-Kommunikation:

- https://scicomm-support.de/

- Aufklärung über Mechanismen in sozialen Netzwerken

- Juristischer Rat

- Weitere Unterstützung

- https://scicomm-support.de/

Öffentliche Stellen für bestimmte Wirtschaftsteilnehmer*innen (Beispiele):

-

- Mitarbeitende oder Vertragspartner*innen von Unternehmen des Finanz-Sektors:

- →https://www.bafin.de/DE/DieBaFin/Hinweisgeberstelle/hinweisgeberstelle_artikel.html

Siehe dazu bitte →ESMA, diese Hinweisgeber-Stelle ist eigentlich für jede*n, vor allem für Mitarbeitende von Kapitalmarkt-Teilnehmenden, zu Verstößen gegen EU-Regelungen über

1. Fonds- und Investment-Gesellschaften

2. Derivate-Kontrakte und

3. Rating-Agenturen

- →https://www.bafin.de/DE/DieBaFin/Hinweisgeberstelle/hinweisgeberstelle_artikel.html

- zu Geldwäsche:

- für WP: https://www.wpk.de/mitglieder/bekaempfung-der-geldwaesche/hinweisgeberstelle/ (für WP)

- für StB: Steuerberater-Kammern der Länder (vgl. https://www.bstbk.de/de/ueber-uns/steuerberaterkammern)

- zu Schwarzarbeit:

- zu Korruptions-Prävention:

- Mitarbeitende oder Vertragspartner*innen von Unternehmen des Finanz-Sektors:

Privat-wirtschaftliche und gemeinnützige Institutionen:

-

- zur Ver(sch)wendung von Steuergeldern: https://steuerzahler.de/mitmachen/verschwendungsfallmelden/?L=0

- zur Ver(sch)wendung von Steuergeldern: https://steuerzahler.de/mitmachen/verschwendungsfallmelden/?L=0

Vgl. →EU_Whistleblower_Richtlinie, →Hinweisgeber*in, →Hinweisgeber-Stellen, →Leak, →CERT

IDSA

Abk.f. International Data Spaces Association e.V., ist eine gemeinnützige, internationale Organisation aus Unternehmen, die allgemein anerkannte Standards für Daten-Souveränität in virtuellen Daten-Räumen setzt, und zwar Brfanchen-bezogen und -Übergreifend

Quelle: BSI →https://www.allianz-fuer-cybersicherheit.de/SharedDocs/Downloads/Webs/ACS/DE/leitfaden_CSC_v2.html Februar 2020 Seite 8

Information

bezeichnet, a. im Allgemeinen eine Auskunft und Daten-Menge (Sachverhalt) als Grundlage für Abwägen und Entscheiden, und b. im Besonderen: Geeignete Grundlagen-/ Quellen und deren Einholen in Methode-Komponenten zur Governance, um Unternehmungen oder Teilbereiche zu ihren Zielen zu führen (govern) und zu steuern (control)

zu b. vergleiche bitte →COSO, →IKT, →IT, →Information, →Kommunikation, →Monitoring

Hinweise zu a.:

In einer "Auskunft" umfasst die Menge von Daten (Sachverhalt) solche

- über ursprüngliche (reale) Personen und Umstände

- als Grundlage für Entscheidungen, vor allem zum →Wirtschaften

Umstände umfassen Daten über:

-

- Gegenstände, Sachen (was, quid)

- Ort (wo, ubi)

- Zeit-Punkt oder Zeit-Raum (wann, quando)

- Gründe, Ursachen (warum, cur)

- angewandte Mittel (mit welchen Mitteln, quibus auxiliies)

- Methoden, Verfahren, Prozesse (auf welche Weise, quomodo)

[Person ↔ (wer, quis)]

Die →Sieben_W_Fragen, lateinisch: quis, quid, ubi, cur, quibus auxiliies, quomodo, quando, seien wissenschaftstheoretisch ausreichend, um einen Sachverhalt abschließend zu beschreiben (Quelle: Erinnerung aus Vorlesungen zum Studium Universale, Bonn 1980er Jahr).

Allgemeine Hinweise:

Wort-Herkunft aus lateinisch informatio = ursprüngliche Vorstellung, Auskunft, Nachricht, Belehrung (eigentlich:

- etwas in [eine] Form Gegebenes/ gegeben Seiendes, oder etwas in Formation Gebrachtes,

- Fun_Fact: Man kann Information auch verstehen als bloß "in Formation gebrachte Ziffern, Buchstaben und Symbolen" (vergleiche HGB § 239.(1).S2 und AO § 146.(3).S3)

- im Unterschied zu: lateinisch datum = das [nur als solches] Gegebene)

Quellen: →Stowasser, →Duden_HW

Anders als im COSO-Standard (b. oben) wird im allgemeinen Sprachgebrauch das Wort "informieren" häufig verwendet, sowohl im Sinn von

- "an jemand anderen" Auskunft/ Nachricht/ Belehrung geben verwendet,

als auch im Sinn von - "sich informieren" und Auskunft einholen.

Im besonderen COSO-Kontext bezeichnet "Information" dagegen (nur) das Vorgehen zum Einholen (um Entscheidungen in den Methode-Komponenten zu treffen, "Hol-Schuld"), und wird so abgegrenzt zur Teil-Komponente Kommunikation, die eine Art "Bring-Schuld" definiert.

Wenn jede*r einzelne in diesem Sinn Hol- und Bring-Schuld sehen und erfüllen würde (vergleiche das Konzept der →Verantwortung), dann funktionierten (Erfüllen ihre Funktion/ Aufgabe) die Teile und das ganze System in ihren Zusammenspielen als geschlossene Kreisen.

Informations-Grund-Werte

bezeichnen die Werte von →Information für Entscheidungen, die nur dann da sind, wenn sie folgende Eigenschaften haben:

- Integrität: sie sind echt, unversehrt und unverändert

- Verbindlichkeit: sie sind authentisch (echt), nicht-abstreitbar, glaubwürdig und zuverlässig oder zuverlässig verbürgt

- Verfügbar: sie sind zu jedem (und/oder vorgegebenen) Zeitpunkt abrufbar und verwendbar (nutzbar) und

- Vertraulichkeit: sie sind NUR den zur Entscheidung befugten Personen zugänglich und durch diese abrufbar und verwendbar (nutzbar)

Quelle: BSI, vgl. →https://www.bsi.bund.de/DE/Home/home_node.html, →Suche ebenda zum Begriff "grundwerte"

Informations-Sicherheit

besteht aus Daten-Schutz** und Daten-Sicherheit***, um →Informations-Grund-Werte zu bewahren, d.h. Schutz und Sicher-Stellen von

- Integrität: es ist sichergestellt, dass Information (bzw. Daten) echt, unbeschädigt, echt und unverändert bleiben

- Verbindlichkeit: die Authentizität, Glaubwürdigkeit und Zuverlässigkeit von Personen und anderen Daten ist gewährleistet

- Verfügbarkeit: Daten können jederzeit abgerufen und verwendet (genutzt) werden

- Vertraulichkeit: Informationen bleiben NUR für die zur Entscheidung befugten Personen zugänglich, abrufbar und verwendbar (nutzbar)

**vgl. →eIDAS_VO

***vgl. →DSGVO

Quelle: https://www.bsi.bund.de/DE/Themen/ITGrundschutz/ITGrundschutzKompendium/vorkapitel/Glossar_.html

Integrität_von_Daten

und von Informationen ist nur dann gegeben, wenn sie echt, unversehrt und unverändert sind**1

In einem Elektronischen Dokument wird der Beweis der Integrität von einer Aussage**2 durch eine Person**3, und von ihrem Bezuges auf Informationen, Daten und/oder Texten, die beide in diesem Dokument enthalten sind, nur durch qualifizierte elektronische Signatur (qeSignatur) hergestellt.

Mit anderen Worten:

In der elektronischen (digitalen) Welt ist nur die qeSignatur (BGB § 126a) der Schriftform (BGB § 126, mit Unterschrift) in der physischen Welt gleich gestellt. Oder:

Nur die qeSignatur gewährleistet die gleiche Verbindlichkeit**1 wie die Schriftform.

Der Nachweis der Integrität von einer Aussage**2 und von ihrem Bezug auf die Informationen, die in beide einem Dokument enthalten sind, kann auch durch die fortgeschrittene Signatur (feSignatur) geführt werden, allerdings nur durch den*die Absender*in selbst.

**1 Überblick siehe →Informations-Grund-Werte

**2 Eine Aussage kann sein eine: Willens-/ Erklärung, Bestätigung, Verpflichtung und ähnliches, die nicht (mehr) abstreitbar und glaubwürdig sein soll bzw. die den Wert der Verbindlichkeit**1 hat

**3 Person = →natürliche Person oder → juristische Person

Vgl. bitte

→drei Arten der elektronischen Signatur (eSignatur)

→Wie Sie meine qualifizierte elektronische Signatur verifizieren

→Datensicherheit Glossar

→Authentizität (von Personen und ursprünglichen Umständen)

→Integrität_von_Daten

ISACA

Abk.f. Information Systems Audit and Control Association, ist ein internationaler Berufsverband aus IT-Revisioren, IT-Sicherheitsmanager und IT-Governance-Beauftragten zur Ausbildung und Weiterentwicklung von Mitgliedern und Interessentinnen

Quelle: BSI →https://www.allianz-fuer-cybersicherheit.de/SharedDocs/Downloads/Webs/ACS/DE/leitfaden_CSC_v2.html Februar 2020 Seite 9

Das BSI kooperiert mit dem ISACA Germany Chapter e.V. →https://www.isaca.de/

IT

Abk.f. Informations-Technik, bezeichnet alle technischen Mittel, um Informationen zu verarbeiten oder zu übertragen

Zur Verarbeitung von Informationen gehören:

-

- die →Daten-Verarbeitung im Sinn der →DSGVO

und zusätzlich gemäß →BSI die - Übermittlung

- Programm-gesteuerte Verarbeitung

- Interne Darstellung

- die →Daten-Verarbeitung im Sinn der →DSGVO

Quelle: BSI https://www.allianz-fuer-cybersicherheit.de/Webs/ACS/DE/Informationen-und-Empfehlungen/Informationen-und-weiterfuehrende-Angebote/Glossar-der-Cyber-Sicherheit/glossar-der-cyber-sicherheit_node.html Stand 07.09.2021

vgl. →IKT, →IT, →Information, →Kommunikation, →Cyber, →Datensicherheit Glossar (940), →Datenschutz Glossar (502)

IT_Grundschutz

bezeichnet

- die Gesamtheit von Maßnahmen zum Schutz von Daten und Technik, und zwar in der IT_Infrastruktur, in der Organisation, für das Personal und in der Technik selbst,

- einen Zustand, in dem die vom BSI empfohlenen Standard-Sicherheitsmaßnahmen hinreichend umgesetzt sind,

- eine Methodik zum Aufbau eines Sicherheits-Management/-Systems

- eine Methodik zur Absicherung von Informationen-Verbünden durch Standard-Sicherheitsmaßnahmen

Hinweise:

-

- Leitfaden zur Reaktion auf IT-Sicherheitsvorfälle für Vorfall-Praktiker und Vorfall-Experten →https://www.bsi.bund.de/SharedDocs/Downloads/DE/BSI/CSN/Leitfaden_VP_VE.pdf

- Zum Beobachten der aktuellen Cyber-Angriffe weltweit: →https://www.sicherheitstacho.eu/#/de/tacho

Vgl. →IT_Infrastruktur, →IT_Grundschutz, →Glossare, →Datensicherheit Glossar (940)

IT_Infrastruktur

bezeichnet alle Einrichtungen zur digitalen Informations-Verarbeitung, a. im Allgemeinen unterteilt nach a.1 Hardware, a.2 Software, a.3 Anwender/User-Organisation und a.4 Einrichtungen zum Vernetzen, oder b. im Besonderen beim IT_Grundschutz bestehend aus nur die Einrichtungen zum Vernetzen

Quellen:

zu a. diverse, unter anderen: WP Handbuch 17. Auflage 2021 L.639, mit Verweis auf IDW RS_FAIT_1:

"alle technischen Einrichtungen und Ressourcen sowie organisatorischen Maßnahmen ... für ... die Daten-Verarbeitung erforderlich sind"

"die für die Informationsverarbeitung ... genutzten Gebäude, Räume, Energieversorgung, Klimatisierung und die Verkabelung ... Die IT-Systeme und Netz-Koppelelemente gehören nicht dazu."

vgl. →IT_Infrastruktur, →Infrastruktur, →IT_Grundschutz, →Glossare

juristische_Person

ist eine Konstruktion des Gesetzes für eine Vereinigung von Menschen (→natürliche Personen), damit diese eigenständig Träger*in oder Erwerber*in von Rechten und Pflichten sein kann.

Siehe insbesondere:

- Überschriften unter http://www.gesetze-im-internet.de/bgb/index.html: Abschnitt 1 Titel 2.

- GmbHG § 13

- GenG § 17

- AktG § 1

Vgl. →Handelsregister, →juristische_Person, →Person

natürliche_Person

ist der Mensch [BGB § 1], im Unterschied zu: →juristische Person (dessen Eigenschaften das Gesetz definiert).

Siehe →Person

Person

ist ein*e Träger*in (Inhaber*in oder mögliche Erwerber*in) von Rechten und Pflichten**. Das BGB unterscheidet grundlegend die

- →natürliche_Person (Mensch) und

- →juristische_Person (dessen Eigenschaften das Gesetz definiert).

Siehe die Überschriften in der Inhaltsübersicht unter →http://www.gesetze-im-internet.de/bgb/index.html.

**Anders ausgedrückt: Das Gesetz legt fest...

-

- die Aussage: "[Nur] Eine Person ist rechtsfähig."

- was eine Person ist (siehe oben) und

- "Rechtsfähigkeit ist die Fähigkeit, Träger*in von Rechten und Pflichten zu sein." (→Rechtsträger*in)

(Quelle: Model/Creifels, Staatsbürger-Taschenbuch, C.H.Beck Verlag 2012, Nr: 313)

Daneben gibt es Mischformen aus Personen-Vereinigungen, bei denen

- die Vereinigung wie eine juristische Person Rechte und Pflichten erwerben kann, aber

- jede beteiligte Person das Verlust-Risiko aus gemeinsamen Rechten und Pflichten bis zu 100% trägt für den Fall, dass einer oder alle der anderen an der Vereinigung Mitbeteiligten ausfallen

Abbildung für Smartphone:

Abbildung für Computer:

- http://www.gesetze-im-internet.de/bgb/__1.html

- http://www.gesetze-im-internet.de/bgb/__21.html

- http://www.gesetze-im-internet.de/bgb/__22.html

- Beispiele für keine Ermangelung von Bundesgesetzen:

- http://www.gesetze-im-internet.de/bgb/__705.html

qeSignatur

Abk.f. qualifizierte Elektronische Signatur (Beispiel: Signatur-Karte); das ist eine

- feSignatur (das heißt: eine eSignatur, die die Anforderungen von eIDAS VO Art.26 erfüllt),

- die von einer qualifizierten elektronischen Signatur-Erstellungs-Einheit**1 erstellt worden ist

UND - die auf einem qualifizierten Zertifikat für eSignaturen**2 beruht.

**1 Art. 3.22:. „Elektronische Signaturerstellungseinheit“ ist eine konfigurierte Software oder Hardware, die zum Erstellen einer elektronischen Signatur verwendet wird.

Art. 3.23: „Qualifizierte elektronische Signaturerstellungseinheit“ ist eine Elektronische Signaturerstellungseinheit, die die Anforderungen des Anhangs II [der eIDAS VO] erfüllt.

**2 Art. 15. „Qualifiziertes Zertifikat für elektronische Signaturen“ ist ein, von einem qualifizierten Vertrauensdiensteanbieter ausgestelltes Zertifikat für elektronische Signaturen, das die Anforderungen des Anhangs I erfüllt.

→eIDAS_VO Art. 3.11

In der EU**3 darf (nur) der qeSignatur die Rechtswirkung, und die Zulässigkeit als Beweismittel in Gerichtsverfahren NICHT abgesprochen werden [eIDAS_VO Art. 25.(1)].

**3 die eIDAS_VO ist direkt auf jede*n Bürger und jedes Staats-Organ in den Mitgliedstaaten anwendbar, siehe →EU_VO

Eine qeSignatur hat die gleiche Rechtswirkung wie eine handschriftliche Unterschrift [eIDAS VO Art. 25.(2)].

Vgl. bitte

→drei Arten der elektronischen Signatur (eSignatur), →eeSignatur ( mit Bilddatei der Unterschrift, **x⇔Text-Form), →feSignatur (zusätzlich mit User- und Kennwort-Kennung, **x), →qeSignatur (qualifiziert mit Signatur-Karte, ⇔Schrift-Form)

→Wie Sie meine qualifizierte elektronische Signatur verifizieren

→Datensicherheit Glossar

→Authentizität (von Personen und ursprünglichen Umständen)

→Integrität_von_Daten

→https://www.bsi.bund.de/DE/Themen/Unternehmen-und-Organisationen/Informationen-und-Empfehlungen/Glossar-der-Cyber-Sicherheit/Functions/glossar.html: "Eine digitale Signatur

-

- ist eine Kontrollinformation,

- die an eine Nachricht oder Datei angehängt wird, und

- mit der folgende Eigenschaften verbunden sind:

- Anhand einer digitalen Signatur kann eindeutig festgestellt werden,

wer diese erzeugt hat,

und - es ist authentisch überprüfbar, ob die Datei,

an die die digitale Signatur angehängt wurde,

identisch ist mit der Datei, die tatsächlich signiert wurde.

- Anhand einer digitalen Signatur kann eindeutig festgestellt werden,

Link zum Kopieren: https://www.accountant-balk.com/glossar.html#qeSignatur

Quishing

bezeichnet ein Locken zum Erschleichen deiner Daten wie beim Phishing (siehe bitte ebenda); der Köder ist hier: ein QR-Code in einer eMail oder Nachricht/ einem Post in Social Media, außerdem: in einem Brief; Falle wie beim Phishing

Quellen, allgemein: →https://www.bsi.bund.de/DE/Themen/Verbraucherinnen-und-Verbraucher/Cyber-Sicherheitslage/Methoden-der-Cyber-Kriminalitaet/Spam-Phishing-Co/Passwortdiebstahl-durch-Phishing/passwortdiebstahl-durch-phishing_node.html#doc507150bodyText3, →https://www.polizei-dein-partner.de/startseite/kurzmitteilungen/artikel/vorsicht-vor-quishing.html ("Das Präventionsportal"); zur Brief-Form: FAZ 31.08.2024

Wort-Herkunft wohl aus QR-Code und Phishing

Zum Teil überschneiden sich die Begriffe: →Spam (Sammelbegriff), →Hoax (Scherz zum Überlasten der Gerätschaft), →Phishing (Passwort/e fischen), →Quishing (PW fischen mit QR_Code; elektronisch oder per Brief), →Smishing (fischen mit SMS), →Vishing (fischen mit Sprechtext; Anruf oder Rückruf)

Vgl. →Für ein freies und sauberes Internet, →Datensicherheit Glossar (940)

Smishing

bezeichnet ein Locken zum Erschleichen deiner Daten wie beim Phishing (siehe bitte ebenda); der Köder ist hier regelmäßig: Ein Hyper-/Link in einer SMS; Falle wie beim Phishing

Quellen: siehe bitte →Phishing, außerdem: https://www.billit.eu/de-be/ressourcen/blog/was-ist-quishing/

Wort-Herkunft wohl aus SMS und Phishing

Zum Teil überschneiden sich die Begriffe: →Spam (Sammelbegriff), →Hoax (Scherz zum Überlasten der Gerätschaft), →Phishing (Passwort/e fischen), →Quishing (PW fischen mit QR_Code; elektronisch oder per Brief), →Smishing (fischen mit SMS), →Vishing (fischen mit Sprechtext; Anruf oder Rückruf)

Vgl. →Für ein freies und sauberes Internet, →Datensicherheit Glossar (940)

Unterzeichner*in_im_Sinn_der_eIDAS_VO

ist [nur] eine natürliche Person, die eine elektronische Signatur erstellt

Verbindlichkeit_von_Daten

und Informationen ist nur dann gegeben, wenn sie authentisch (echt), nicht-abstreitbar, glaubwürdig, und zuverlässig oder zuverlässig verbürgt sind; siehe →Informations-Grund-Werte

Verfügbarkeit_von_Daten

und Informationen nur dann gegeben, wenn sie zu jedem (und/oder vorgegebenen) Zeitpunkt abrufbar und verwendbar (nutzbar) sind; siehe →Informations-Grund-Werte

Vertraulichkeit_von_Daten

und Informationen ist nur dann gegeben, wenn sie ausschließlich den zu einer Entscheidung befugten Personen zugänglich und durch diese abrufbar und verwendbar (nutzbar) sind; vgl. →Informations-Grund-Werte

Vishing

bezeichnet ein Locken zum Erschleichen deiner Daten wie beim Phishing (siehe bitte ebenda); Köder sind hier regelmäßig: a. Ein Anruf, oder b. eine Nachricht** mit der Bitte um Rückruf; Fallen: a. Leichtgläubigkeit, Angst oder Gier, und/oder b. wie beim Phishing

** SMS (Telefon-Netz), mit Social Media, eMail

Wort-Herkunft wohl aus Voice (Stimme-, Sprech-Nachricht) und Phishing

Quellen: siehe bitte →Phishing, außerdem: https://de.wikipedia.org/wiki/Vishing

Zum Teil überschneiden sich die Begriffe: →Spam (Sammelbegriff), →Hoax (Scherz zum Überlasten der Gerätschaft), →Phishing (Passwort/e fischen), →Quishing (PW fischen mit QR_Code; elektronisch oder per Brief), →Smishing (fischen mit SMS), →Vishing (fischen mit Sprechtext; Anruf oder Rückruf)

Vgl. →Für ein freies und sauberes Internet, →Datensicherheit Glossar (940)

Whistleblower

bezeichnet eine*n, in der Regel anonym zu haltende*n, Informant*in, die Gesetz-Verstöße an eine bestimmte Stelle in Behörden oder privaten Organisationen meldet, um die Öffentlichkeit oder Organisation vor Illegalität zu schützen

Quelle: https://ec.europa.eu/germany/news/whistleblower20191216_de 16.12.2019

Siehe bitte →Hinweisgeber-Stellen

Zur Wortbedeutung: englisch wörtliche Übersetzung = ein*e, die (Alarm-) Pfeife Blasende*r; Übersetzung in Gesetzen: →Hinweisgeber*in

Zebra

bezeichnet hier eine Website für online Hilfen und Antworten zu Fragen, wie man sich im Internet mit Verantwortung und sicher verhalten kann; die Bezeichnung sei angelehnt an das Bild eines Zebra-Streifen im Straßen-Netz, der hier je einen Schutz-Weg im Digitalen Netz zeigen soll

Quelle: Landesanstalt für Medien NRW, Düsseldorf, →https://www.fragzebra.de/impressum;

vgl. →https://www.unesco.de/wissen/zebra-nrw-serviceportal-medienfragen

Hinweise zu dem Bild (der Metapher) des Zebras: Das Zebra wird, häufig für junge Menschen, verwendet

-

- als Bild für eine Stelle, die dort, wo Gegensätze sich vermischen, einen Übergang bietet, der einigermaßen sicher ist (Schutzweg**), zum Beispiel bei einer Vermischung von

- Schwarz und weiß [vgl. →Zebra_Gesellschaft im Kontext des EStG]

- Eigenem Profit (Nutzen) UND Nutzen der Gesellschaft (Gemeinschaft)

- Schwarz und weiß [vgl. →Zebra_Gesellschaft im Kontext des EStG]

- als Bild für eine Stelle, die dort, wo Gegensätze sich vermischen, einen Übergang bietet, der einigermaßen sicher ist (Schutzweg**), zum Beispiel bei einer Vermischung von

[Quellen: →https://www.businessinsider.de/gruenderszene/business/startup-sind-lieber-zebra-anstatt-einhorn-r/; →https://www.diepresse.com/5503850/tiere-in-der-wirtschaft#slide-6]

-

-

- Fahrzeug- und Fußgänger*innen-Verkehr

- Zwei Sprachen (Bi-Linguae),

- Fahrzeug- und Fußgänger*innen-Verkehr

-

und

-

- als manchmal als, dem Bild entsprechende Abkürzung, zum Beispiel:

- Zeichen eines*r besonders rücksichtsvollen Autofahrenden (Quelle: →https://de.wiktionary.org/wiki/Zebrastreifen)

- Zeitgemäße Erziehungsarbeit und Bilingualität nach dem Reggio Ansatz (Quelle: →https://www.zebra-kita.de/language/de/kita-abc/#ZEBRA_eV)

- Zeichen eines*r besonders rücksichtsvollen Autofahrenden (Quelle: →https://de.wiktionary.org/wiki/Zebrastreifen)

- als manchmal als, dem Bild entsprechende Abkürzung, zum Beispiel:

**Quelle: →https://www.helles-koepfchen.de/?suche=zebrastreifen

Vgl. →Glossare zu Digitale_Kompetenz

zu meiner qeSignatur siehe bitte →qualifizierte elektronische Signatur verifizieren

vgl. →Datenschutz Glossar